Index

Search

1. 네트워크 보안 개요

1.1. 보안의 목표

•

기밀성

◦

정보가 노출되면 안됨

•

무결성

◦

허가되지 않은 사람에 의해 정보가 변경되면 안됨

•

가용성

◦

허가된 사람에게 지연 없이 정보에 접근 및 사용 가능해야함

1.2. 보안의 종류

•

시스템 보안

◦

권한이 없는 사람에게 사용 제한함으로 시스템 보호

◦

방법

▪

접근 통제

▪

감시 통제

◦

사용

▪

운영체제, 데이터베이스 등에서 사용

•

네트워크 보안

◦

내부/외부 네트워크 연결로 인해 보안 중요성 증가

◦

권한이 없는 사람의 접근 및 의도적 방해 등으로부터 네트워크 보호 필요

◦

하드웨어/소프트웨어, 인위적 보안 조치 등을 총칭

2. 시스템 보안

•

조직 등과 같은 단위의 보안 요소 다룸

◦

계정 관리, 세션 관리, 접근 제어, 권한 관리, 로그 관리, 취약점 관리

2.1. 시스템 보안 종류

•

계정 관리

◦

시스템 접근 시 가장 기본적인 식별 방법

◦

일반 사용자와 관리 사용지 계정으로 나뉨

•

세션 관리

◦

사용자와 시스템 사이의 지속적인 접속 가능 의미

◦

세션 유지

▪

암호화

▪

세션을 지속적으로 인증

•

접근 제어

◦

권한을 가진 사용자만 특정 시스템 접근 가능토록 제어

◦

Telnet, SSH, FTP 등을 주로 관리

•

권한 관리

◦

파일 및 디렉토리 등 접근 권한

•

로그 관리

◦

시스템 동작에 대한 로그

◦

시스템 동작 (AAA)는 인증(Authentication), 인가(Authorization), 계정 관리(Accounting)로 구분

▪

인증 - 신원 증명

▪

인가 - 권한 레벨 확인

▪

계정 관리 - 사용자 기록 남기기

•

취약점 관리

◦

시스템 자체 결함으로 인한 보안 문제 발생

◦

주기적인 보안 패치 적용

3. 네트워크 보안

3.1. 네트워크 보안의 요구사항

•

보안 유형 분류

◦

사람

▪

제3자, 통신 당산자

◦

악성 프로그램

▪

바이러스, 웜, 트로이목마

◦

기타

▪

피싱, 파밍

•

네트워크 보안 요구사항

◦

실체 인증

◦

데이터 무결성

◦

데이터 보안성

◦

데이터 인증

◦

부인 방지

3.2. 제3자에 의한 불법적인 공격 유형

•

가로채기 - 기밀성 위협

◦

전송되고 있는 정보를 공격자가 몰래 열람 및 도청

•

변조 - 무결성 위협

◦

데이터 조작하여 원래 데이터를 바꾸는 행위

•

위조 - 무결성 위협

◦

거짓 정보를 삽입하여 수신자에게 전송하여 착각하게 하는 것

•

방해 - 가용성 위험

◦

정보의 송수신 방해

•

서비스 거부 - 가용성 위험

◦

처리 용량을 넘는 데이터 전송, 과도한부하

◦

DDos

3.3. 통신 당사자 간의 부정 유형

•

부정

•

송신자

•

수신자

•

부인 봉쇄 방법 필요

3.4. 악성 프로그램의 감염 유형

•

컴퓨터 바이러스

•

웜

◦

자신 복제, 전파

◦

DDos

◦

감염시키지 않고 복제 가능

•

트로이 목마

◦

사용자 정보 탈취를 위해 제작된 악성 프로그램

◦

자기 복제 능력 없음

3.4. 기타 유형

•

피싱

◦

개인정보 유출 후 불법 이용

•

스미싱

◦

SMS + Fishing

◦

문제 메세지 피싱

•

파밍

◦

Fishing + Farming

◦

웹사이트 도메인 탈취 / DNS 이름을 속여 미리 정해놓은 웹사이트로 데이터 트래픽 유인 후 개인정보 유출

4. 암호화

4.1. 암호화 기술

•

동작 형태

◦

대치 암호, 전치 암호, 혼합 암호, 대수화 암호

•

평문 처리 방법

◦

스트림 암호화, 블록 암호화

•

암호화 키 종류

◦

대칭 키 암호화, 공개 키 암호화

4.1. 동작 형태

•

대치 암호

◦

메세지의 각 글자를 다른 글자로 대치하는 방식

•

전치 암호

◦

평문의 글자를 재배열하는 방식

•

혼합 암호

◦

대치와 전치 두 방법 모두 사용하는 방식

•

대수적 암호

◦

각 글자를 숫자로 바꾸어 수학적으로 처리하는 방식

◦

예) 순환 잉여 검사

4.2. 평문 처리 방법

•

스트림 암호화

◦

평문과 같은 길이의 키 스트림을 생성하여 평문과 키를 비트로 합하여 암호화를 얻는 방법

◦

평문은 한번에 한 비트씩, random하게 생성되는 키스트림과 XOR 연산을 합해져서 전송됨

•

블록 암호화

◦

평문을 일정한 길이의 단위로 나눈 후 각 블록 단위로 암호화 과정을 수행하여 암호화를 얻는 방법

◦

대표적인 예) LUCIFER, DES

•

비교

◦

스트림 암호화 방식: 비트 단위 암호화

◦

블록 암호화 방식: 블록 단위 암호화

4.3. 암호화 키

•

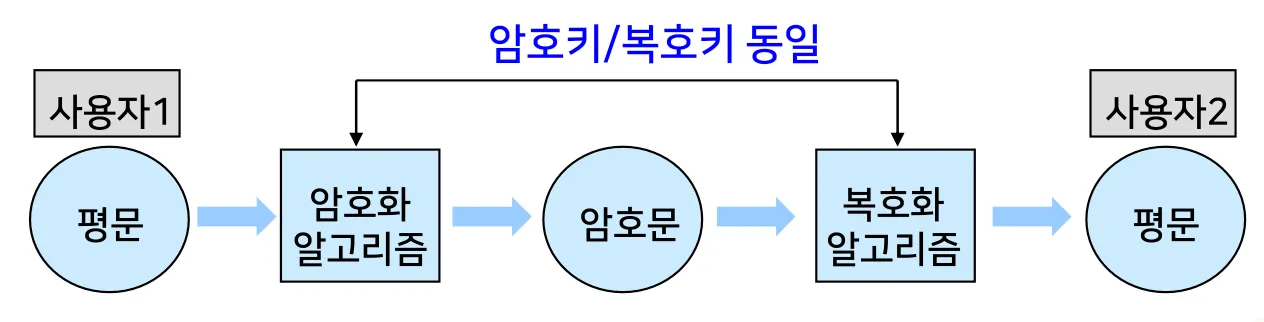

대칭 키 암호화

◦

암호화 키 = 복호화 키

◦

유사어

▪

공통키 암호화

▪

비밀키 암호화

▪

관용 암호화

◦

암호화/복호화 과정

◦

장점

▪

구현이 용이하고 실행 속도가 빠름

◦

단점

▪

키 분배 및 관리가 어려움

•

사용자간의 키가 별도로 각각 있어야함

•

사용자가 N명 있을 경우 N개 만큼 있어야하므로 관리 어려움

▪

인증과 송수신 부인 방지가 보장되지 않음

◦

예) DES, AES

◦

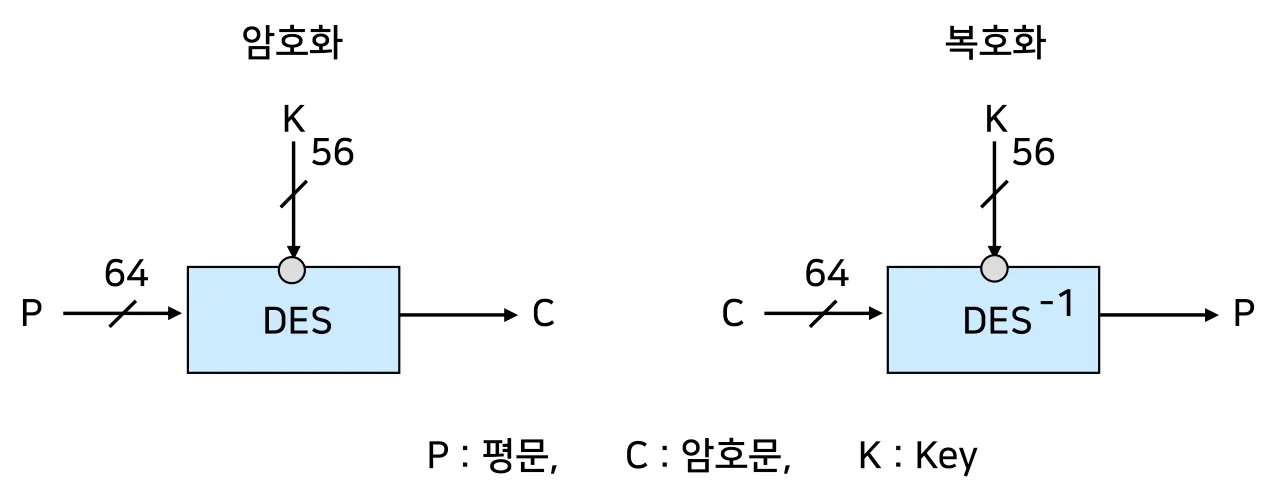

DES (Data Encryption Standard)

▪

대칭키 사용하는 블록 암호화 방식

▪

IBM에서 개발한 LUCIFER의 확장된 형태로 제안하여 미국 정부 표준 암호화 방법으로 채택 \

◦

AES (Advanced Encryption Standard)

▪

2001년 NIST에서 제정한 미국정부 표준암호 방법

•

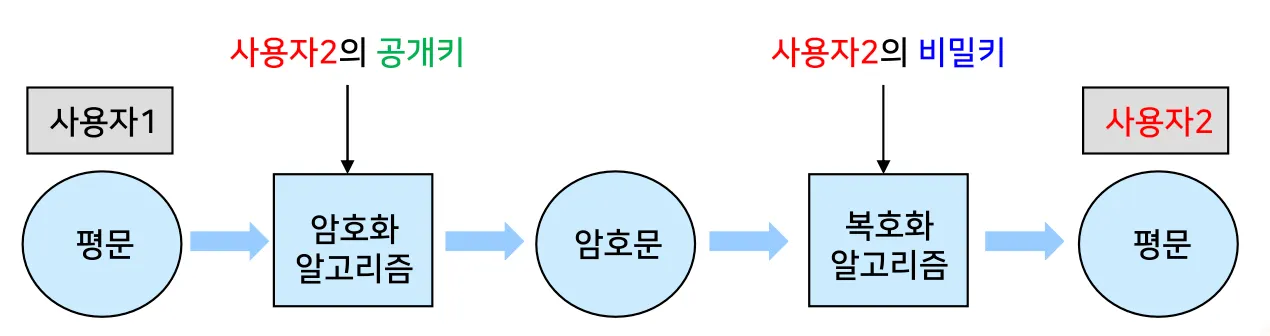

공개키 암호화

◦

특징

▪

암호화 키 = 공개 키

•

누구에게나 뿌릴 수 있는 키

▪

복호화 키 = 개인 키

◦

유사어

▪

비대칭 키 암호화

◦

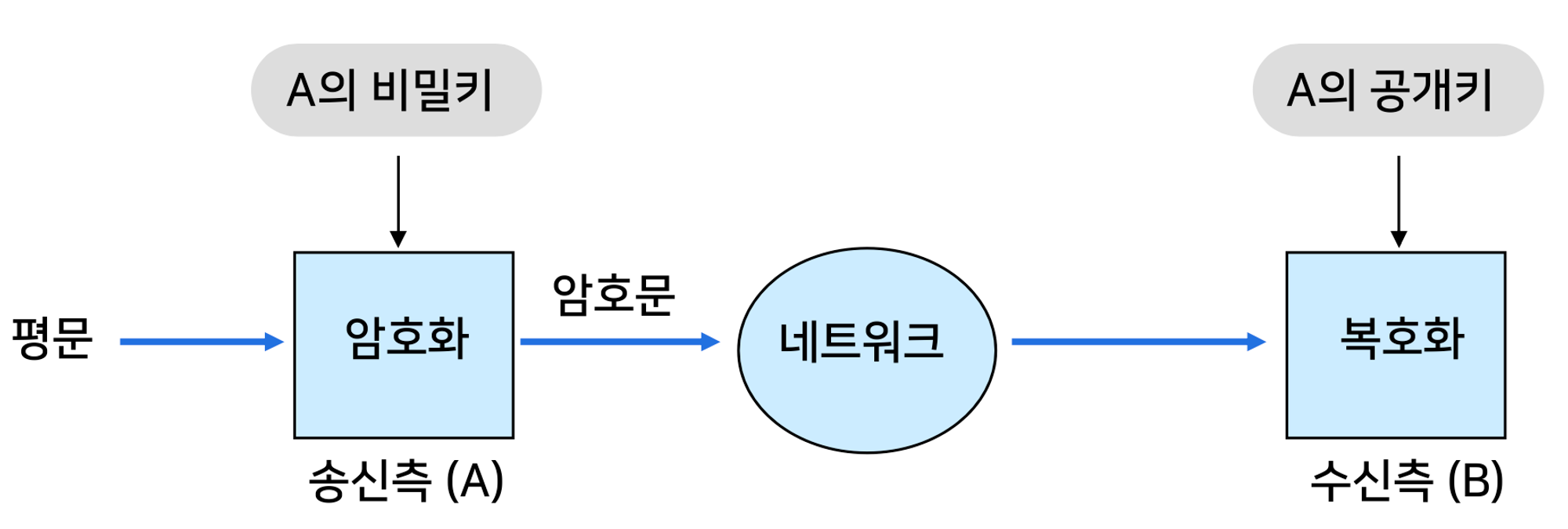

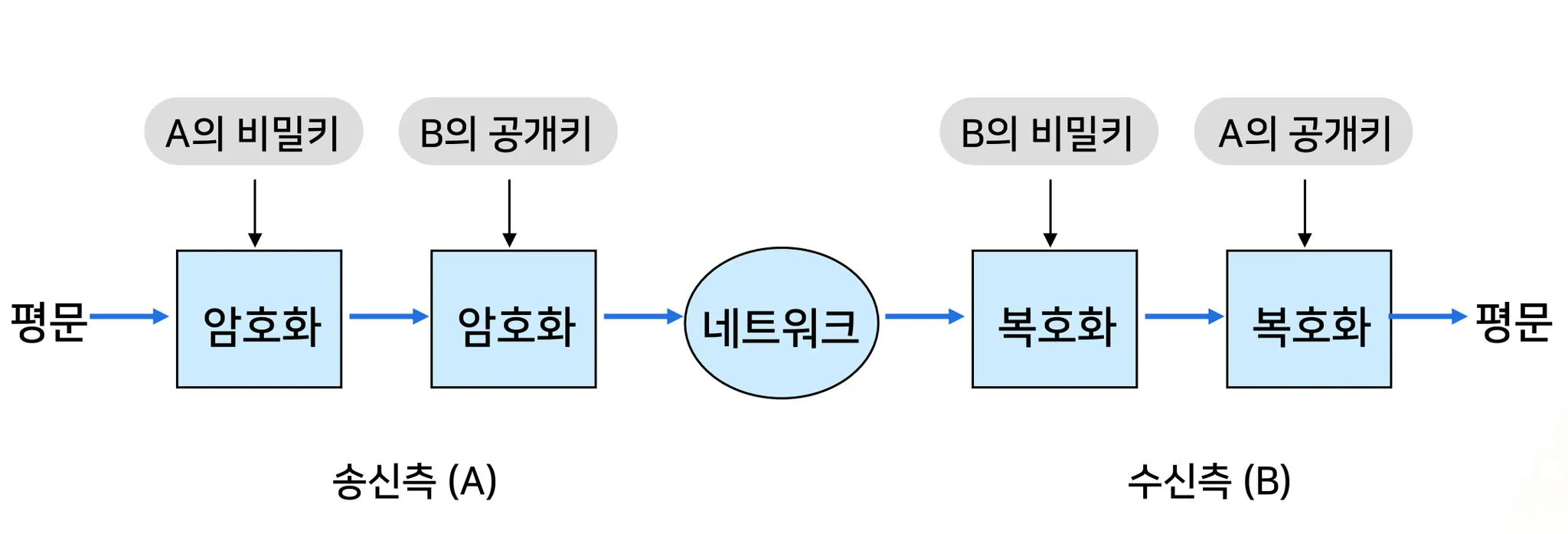

암호화/복호화 과정

◦

장점

▪

공통 키 암호화 방식의 키 분배 문제를 해결

▪

디지털 서명 기능 (부인 봉쇄 가능)

◦

단점

▪

구현이 어렵고 처리 속도가 느림

◦

예시) RSA 암호화 알고리즘

▪

가장 대중화된 공개 키 암호화 방식

▪

2개의 큰 소수 p, q를 구하고 두 소수의 곱 n을 구해 사용하는데, 이 암호화 방식의 안전도는 n 소인수 분해 난이도에 종속됨

5. 공개 키 관리

•

공개키는 공개되므로 위/변조 가능

•

공개키 인증서 (certificate)

◦

공개키 인증 전자적 증명 문서

◦

인증 만기일, 인증서 발급기관 이름, 일련번호, 인증서 발급기관의 디지털 서명

◦

예) 공인인증서

•

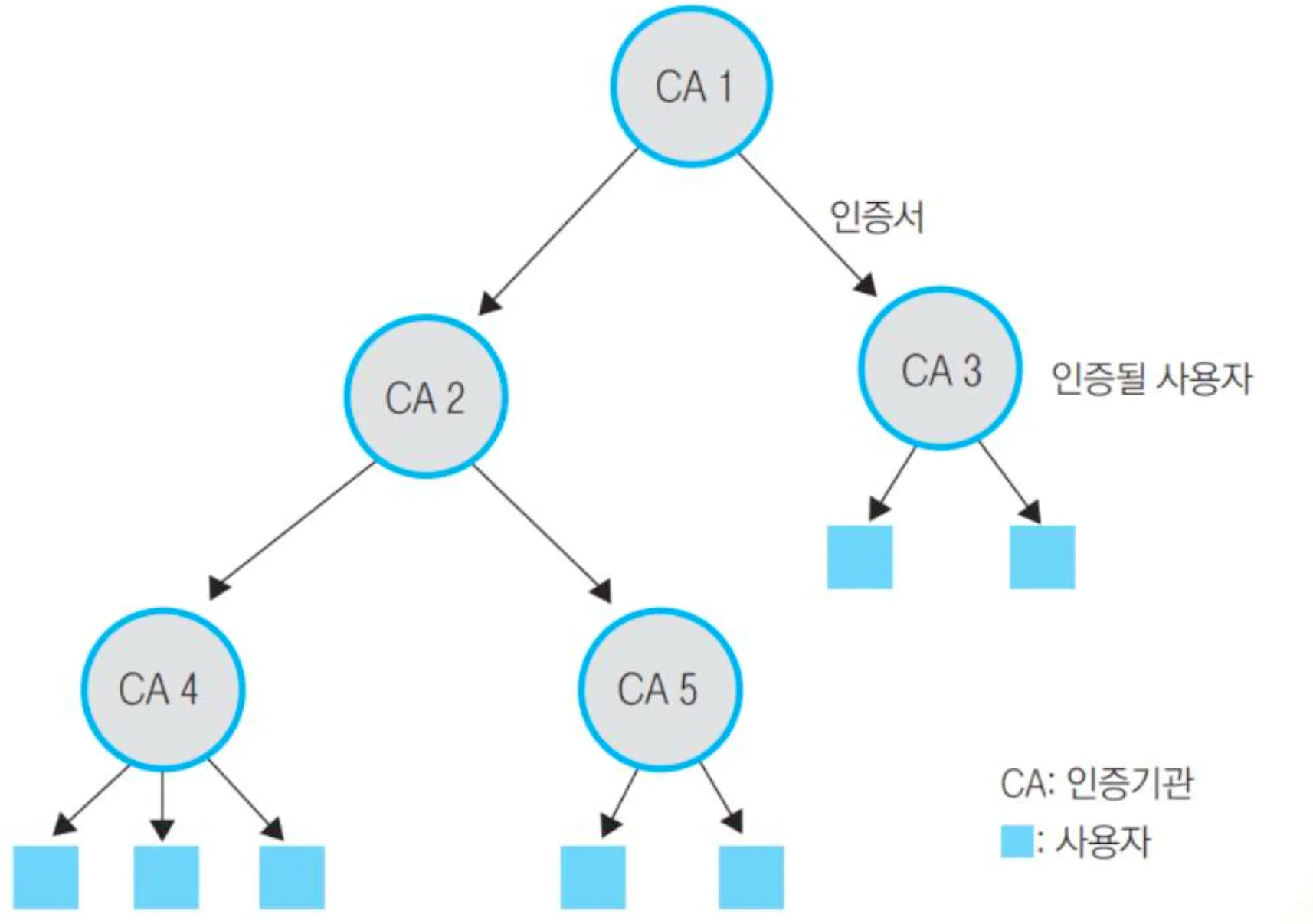

공개키 기반 구조

◦

Public Key Infrastructure (PKI)

▪

공개키 인증서를 발급하고 사용할 수 있는 인증서 관리 구조

◦

인증 기관 (Certificate Authority; CA)

▪

상대방의 공개키를 제공하는 서비스 기관

◦

인증서

•

인증 구조

6. 디지털 서명

6.1. 디지털 서명 개요

•

네트워크상의 문서나 메세지를 송수신할때 사용

•

공개키 암호화 방식에서의 메세지 암호화는 개인키를 이용한 메세지 작성자만이 할 수 있으므로 이를 이용하여 메세지의 작성자 본인임을 알리는 서명을 작성

•

내 개인키를 가지고 암호화를 하는 것

6.2. 디지털 서명 인증

•

공개키 방식

◦

서명 및 증명 알고리즘

•

디지털 서명을 포함한 메세지 전송

6.3. 디지털 서명의 유효성

•

서명자 인증

•

부인 불가

•

변경 불가

•

재사용 불가

•

위조 불가